Expérimentez la projection en toute simplicité

La 1ere solution française de projection sans fil universelle et évolutive

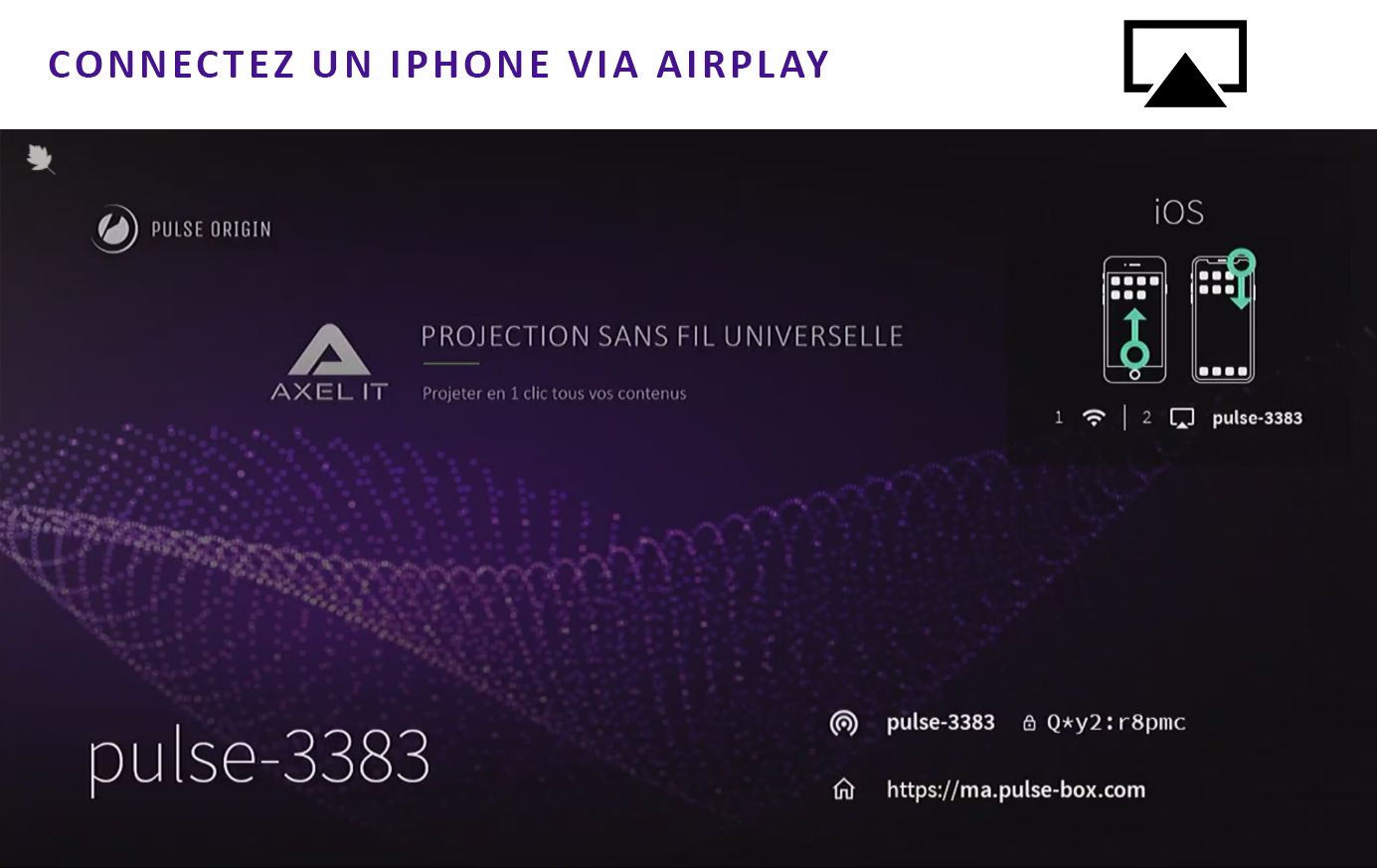

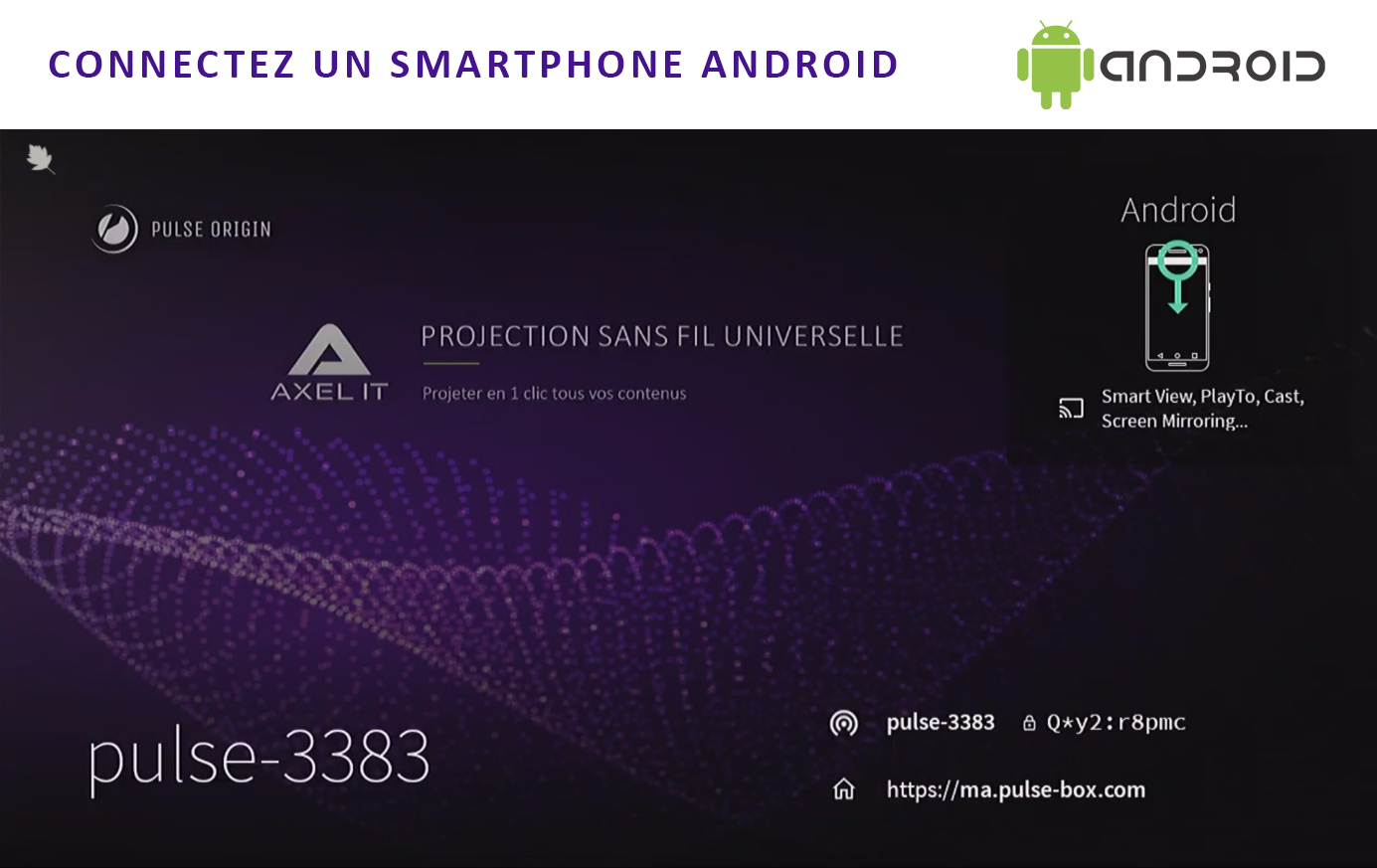

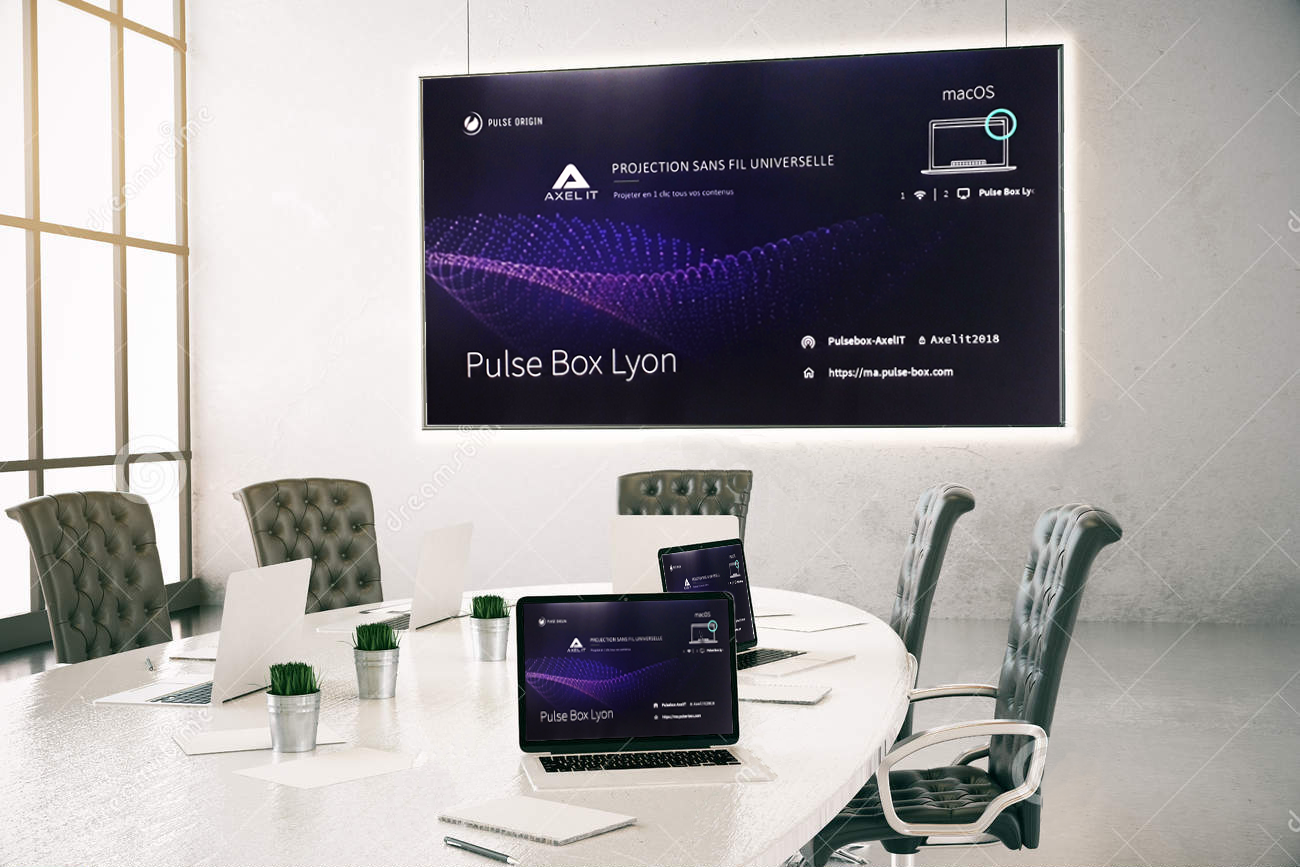

Projection sans fil universelle,

en 1 clic !

Pulse Box fonctionne sans logiciel à télécharger ou accessoire à installer.

Compatible avec tous les smartphones, tablettes et ordinateurs (PC et MAC).

À destination des salles professionnelles (réunion, formation, séminaire) et des lieux d’affichage dynamique.

Découvrez Pulse Box

Vos bénéfices

Votre interface en réunion

Connexion rapide avec le QRcode depuis votre smartphone

pour projeter le contenu depuis votre smartphone en salle de réunion

Compatible avec tous vos appareils et systèmes d’exploitation

PC – Mac – Android – IPhone

Testez par vous-même !

Bénéficiez d’une session de démonstration gratuite avec un expert Pulse Box

Découvrez toutes nos solutions DIGITAL WORKPLACE

Visioconférence, affichage dynamique, téléphonie ... Tout pour faciliter et optimiser vos espaces de travail